Llegados a este punto, el siguiente paso en el...

lorawan

Una vez solventados los asuntos de la infraestructura LoRaWAN,...

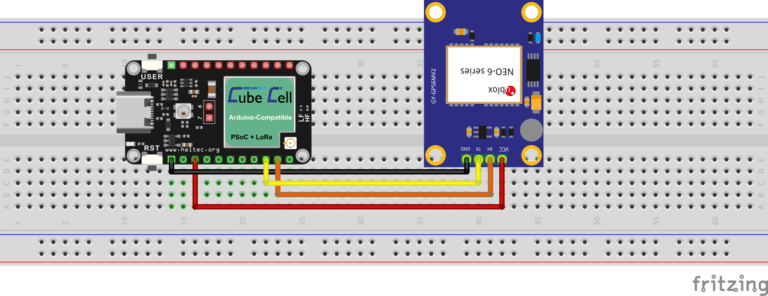

El siguiente paso en el proyecto era disponer de...

Hace ya algunos años que llevo trasteando con la...

Quien haya leído este diario en las últimas semanas...

Bonito combo el del título de este artículo, ¿verdad?...

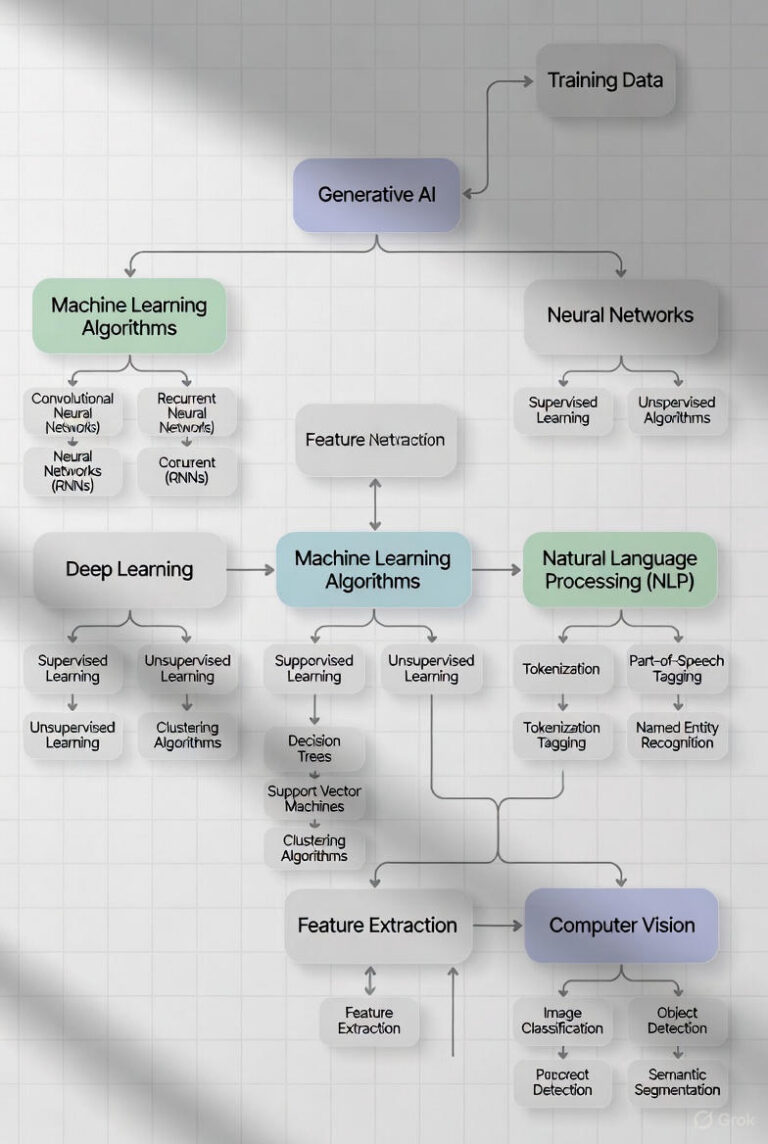

Estas semanas (en parte por afición y en parte...

Llevo algún tiempo trabajando con redes LoRa y LoRaWAN,...

Comentaba en un artículo anterior de la serie que...

Para este proyecto estoy utilizando como nodos LoRaWAN unos...