En fechas recientes he adquirido un accesorio oficial para...

Galicia, febrero de 2026. El inicio del año ha...

Para un cordobés, pasear por nuestra campiña es caminar...

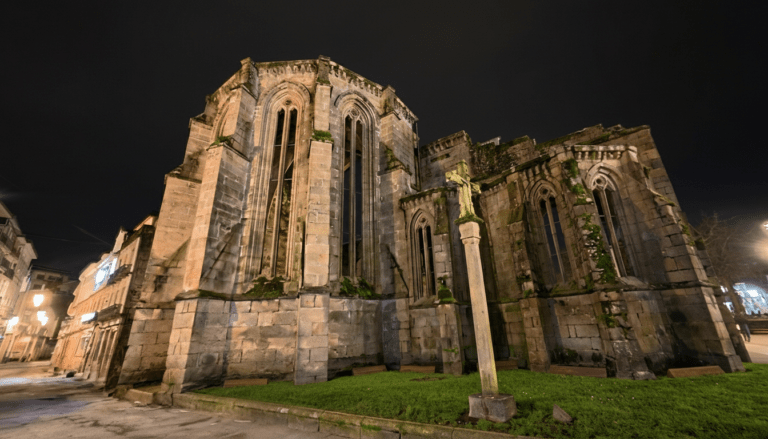

El pasado sábado estuvimos en Pontevedra para ver el...

La mañana del 24 de septiembre amaneció como había...

El 23 de septiembre de 2024 realizamos la segunda...

El 22 de septiembre de 2024 empezamos la primera...

A finales de septiembre de 2024 mi padre y...

Hay días en los que la montaña no te...